Contexte

L’informatique est un domaine qui a révolutionné nos vies dans de nombreuses facettes. Son utilisation est aujourd’hui massive et encore croissante. La communication, la téléphonie, internet, les véhicules et même nos compteurs d’électricité sont informatisés et communicants. Cet usage massif et croissant envahit notre quotidien et permet souvent de le simplifier, de l’accélérer, et de faire jaillir de nouveaux usages. Néanmoins, cette technologie pénètre de plus en plus dans notre sphère privée, avec à la clé la connaissance d’informations sensibles. C’est pourquoi, comme pour notre maison, imbibée de notre histoire et de nos biens, nous la souhaitons inviolable. La sécurité informatique est alors apparue, avec pour objectif de protéger les systèmes informatiques en empêchant des vols de données, des contournements de système, et en garantissant leur fonctionnement continu. Comme pour notre maison, nous voulons être protégés des intrusions tout en voulant aller et venir ou recevoir temporairement des invités. Comme pour notre maison, ce n’est pas inviolable : finalement, la sécurité réside entre la durée acceptable pour un utilisateur légitime d’aller et venir – ouvrir la porte – et une durée bien plus importante pour un attaquant – casser la porte, ou la baie vitrée, l’objectif étant de rentrer – nous laissant le temps d’intervenir.

La biométrie

Cette thèse en sécurité informatique s’intéresse à la biométrie. Ce domaine consiste à reconnaître quelqu’un, sans qu’il ne possède une clé, sans qu’il ne connaisse un mot de passe. Dans notre quotidien, nous sommes au contact de la biométrie avec nos téléphones, équipés de capteurs d’empreintes digitales ou de reconnaissance faciale. Cette technologie est proposée en alternative aux mots de passe, aux codes à 4 chiffres, aux schémas de déverrouillage. Elle permet un accès plus rapide, et plus discret, contrairement aux codes qu’un tiers peut observer puis rejouer. Tel le jeu du chat et de la souris, cet usage de la biométrie permet de protéger nos données personnelles, le contenu du téléphone, par une autre donnée personnelle, notre empreinte digitale ou notre visage. En effet, on ne veut pas qu’un attaquant ayant un accès au système de déverrouillage puisse obtenir notre empreinte digitale, pourtant nécessaire au dit système pour la reconnaissance de l’individu légitime.

Sécurité biométrique

Des méthodes de protection de ces informations biométriques sont ainsi apparues. L’objectif est de conserver une version protégée de l’empreinte digitale, ne permettant pas de la retrouver, mais conservant l’efficacité de la reconnaissance. Dans les travaux de cette thèse, nous avons étudié la sécurité de ces protections de données biométriques. Nous commençons par décrire précisément ce qu’est la biométrie ainsi que la nécessaire protection qu’elle implique, puis nous présentons dans ce manuscrit deux contributions. Nous utilisons des données biométriques sous forme de vecteurs à valeurs réelles, dont la protection consiste à transformer ce vecteur en le projetant en un plus petit vecteur à valeurs binaires, dit gabarit. Cette transformation est paramétrée par une graine considérée publique.

État de l’art et définitions

La biométrie

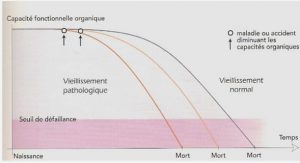

La biométrie est une science se basant sur des caractéristiques physiques, comportementales et biologiques. On utilise ces caractéristiques pour reconnaître un individu parmi un ensemble d’individus. Cette gestion de l’identité est importante dans notre société, avec les enquêtes criminelles, les contrôles aux frontières, déverrouiller un appareil informatique comme un téléphone, ouvrir une porte, payer, ou même se connecter sur internet. La biométrie est une alternative à d’autres méthodes d’identification d’un individu. Dans le cas des téléphones ou des sites internet, le mot de passe est le moyen le plus utilisé. Dans un contexte plus physique comme le contrôle aux frontières, la possession d’une carte d’identité permet notre authentification. La biométrie est une méthode d’identification ou d’authentification décrivant ce que l’on est, en alternative à ce que l’on sait et ce que l’on possède. Une vue générale de la biométrie, des différentes modalités utilisées et de ses usages se trouve dans le Handbook of biometrics [Jain et al., 2007]. Ces informations peuvent être inaltérables, c’est-à-dire qu’elles ne changent pas au cours de l’existence de l’individu. D’autres en revanche évoluent au fur et à mesure de la vie, comme le visage. L’objectif étant de reconnaître un individu, de telles caractéristiques doivent être discriminantes et avoir une certaine unicité propre à l’individu qui les porte.

Différentes modalités biométriques

Nous allons décrire trois catégories de modalités biométriques en y donnant des exemples puis en fournissant quelques indicateurs. Nous décrivons ensuite la multibiométrie, qui allie plusieurs modalités biométriques.

Biométrie physique

La biométrie peut utiliser des caractéristiques physiques. On y trouve notamment les empreintes digitales, les veines des doigts et des mains, l’iris, le visage, et les oreilles. Les caractéristiques physiques permettent une bonne performance de reconnaissance [Jain et al., 1999a].

Biométrie biologique

On peut utiliser des caractéristiques biologiques. On retrouve l’ADN, unique sauf dans le cas de vrais jumeaux (qui sont eux discriminables par leurs empreintes digitales), et permanent. On utilise différents signaux biologiques comme l’électrocardiogramme (ECG), l’électroencéphalogramme (EEG), et l’électromyogramme (EMG). La capture de telles modalités biométriques biologiques est difficile, et nécessite du matériel spécifique.

Biométrie comportementale

La biométrie comportementale se base sur les manières de faire qu’a un individu pour effectuer une certaine tâche. On y trouve la démarche, la dynamique de frappe au clavier, de signature, de souris, le regard, la voix, et l’utilisation d’un écran tactile. Les données comportementales ne sont pas utilisées dans cette thèse. Parmi les récentes études sur le sujet, on peut se reporter vers l’article qui l’aborde dans le cadre de l’authentification avec un téléphone de [Alzubaidi and Kalita, 2016].

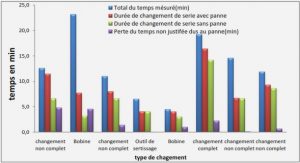

Par exemple la dynamique de frappe au clavier utilise les intervalles de temps entre pression et relâchement des touches du clavier. L’étude de [Teh et al., 2013] synthétise les travaux existants et conclut que cette modalité biométrique peut difficilement être utilisée pour de l’identification, mais peut être utilisée comme complément. De leur côté, [Giot et al., 2015] analysent les disparités entre les processus d’acquisition de différentes données dans les bases publiques, ce qui complique leur analyse.

Intérêt des différentes modalités

Maintenant que nous connaissons plusieurs modalités biométriques, nous donnonsdes indicateurs quant à l’utilisation de certaines modalités, issus des travaux de [Jain et al., 1999a], un livre de référence.

Multibiométrie

Les différentes modalités biométriques précédemment décrites peuvent être utilisées ensemble dans le cadre de la multibiométrie que nous détaillons maintenant. Dans l’objectif d’améliorer les performances d’identification à partir de caractéristiques biométriques, on peut être amené à utiliser plusieurs modalités biométriques en même temps. Par exemple, lors d’un contrôle d’accès, poser la main sur un capteur qui récupère les empreintes digitales et le trajet des veines, et avoir une caméra prenant une photo du visage. On peut combiner de la biométrie physique et comportementale. Cela nous permet d’améliorer les performances de l’identification, en multipliant des caractéristiques discriminatoires, et ainsi pallier divers défauts comme un visage blessé, un doigt abimé, ou le changement avec l’âge ou le temps.

Un des premiers schémas de multibiométrie exploitant plusieurs modalités a été proposé par [Brunelli and Falavigna, 1995]. Un tel système doit alors fusionner les résultats, ce qui peut se faire de plusieurs manières. Ainsi, [Ross and Jain, 2003] décrivent les 3 niveaux de fusion suivants :

— Fusion de caractéristiques : les caractéristiques obtenues depuis les différentes captures de modalités biométriques sont utilisées pour calculer un unique vecteur de caractéristiques. Une manière classique est de concaténer les vecteurs de caractéristiques obtenues depuis les différentes captures.

— Fusion de scores : les caractéristiques sont extraites indépendamment depuis chaque capture, puis sont comparées indépendamment aux autres vecteurs de caractéristiques de la base pour produire un score, comme une distance. Les distances obtenues sont fusionnées. Pour cela, les auteurs proposent d’utiliser de la régression logistique pour combiner les scores, telle que décrite par [Jain et al., 1999b]. L’objectif est de minimiser le taux de faux rejets pour un taux de fausses acceptations fixé.

— Fusion de décisions : les captures ont été indépendamment extraites, puis comparées afin d’obtenir des distances, décidant l’acceptation ou le rejet. La fusion de décisions récupère les différentes décisions d’acceptations et de rejets pour finalement décider de l’acceptation ou du rejet. Un schéma de vote à la majorité, tel que décrit dans [Zuev and Ivanov, 1999], peut être utilisé.

|

Table des matières

1 Introduction

1.1 Contexte

1.2 La biométrie

1.3 Sécurité biométrique

1.4 Contributions

1.5 Perspectives

2 État de l’art et définitions

2.1 La biométrie

2.1.1 Différentes modalités biométriques

2.1.2 Utilisation de la biométrie

2.1.3 Sensibilité des données biométriques

2.2 Base de données biométriques

2.2.1 Les captures de modalités biométriques

2.2.2 Extraction de caractéristiques

2.2.3 Comparaison de caractéristiques

2.3 Système biométrique

2.3.1 Schéma d’identification biométrique

2.3.2 Performance du schéma d’identification

2.4 Sécurité de données biométriques

2.4.1 Stockage centralisé ou décentralisé

2.4.2 Protection des données stockées

2.4.3 Schéma d’identification avec transformation

2.4.4 Projection

2.5 Données biométriques utilisées

2.5.1 Empreintes digitales : FVC2002

2.5.2 Visages : LFW

2.5.3 Électrocardiogramme : PTB

2.5.4 Interprétations

2.6 Individus à fort potentiel d’usurpation

2.6.1 Classification

2.6.2 Dans les bases utilisées

2.7 Algorithme génétique

2.8 Méthode d’escalade

2.9 Attaques existantes sur les transformations

2.9.1 Fuites d’informations depuis les gabarits

2.9.2 Différentes méthodes d’attaques

2.9.3 Attaques avec algorithmes génétiques

2.10 Conclusion

3 Préimage proche et réutilisable

3.1 Introduction

3.2 Préimage

3.2.1 … proche

3.2.2 … et réutilisable

3.3 Comparaison avec d’autres algorithmes

3.3.1 Choix parmi l’existant

3.3.2 Construction aléatoire

3.3.3 Construction par escalade

3.4 Construction de préimage avec un algorithme génétique

3.4.1 Fonction d’évaluation

3.4.2 Taille de la population et nombre d’itérations

3.4.3 Étape de sélection

3.4.4 Étape de mutation

3.4.5 Étape de croisement

3.4.6 Paramètres optimaux

3.5 Variantes de choix de gabarits

3.6 Préimage universelle

3.6.1 Passe-partout

3.6.2 Construction d’un passe-partout pour une base de données biométriques révocables

3.6.3 Cas d’usage

3.7 Conclusion

4 Passe-partout biométrique

4.1 Introduction

4.2 Transformations utilisées

4.2.1 Lemme de Johnson-Lindenstauss

4.2.2 Projections proposées par Achlioptas

4.2.3 Gain de performance sur le coût de génération des matrices

4.2.4 Analyse de ces projections

4.3 Passe-partout : construction d’une base de données biométriques révocables

4.3.1 Recherche de graines pour un vecteur de caractéristiques

4.3.2 Résultats des expériences

4.4 Complexité des deux scénarios

4.5 Extension à un individu passe-partout

4.5.1 Recherche de graines pour un ensemble de vecteurs de caractéristiques

4.5.2 Résultats des expériences pour l’ensemble de recherche et pour l’ensemble de test

4.5.3 Corrélation entre ces ensembles

4.6 Cas d’usage

4.7 Conclusion

5 Perspectives

6 Conclusion